martes, 29 de abril de 2008

The KoP algo más que un sector de estadio.

The Kop representa una manera de entender el fútbol tanto para quienes crecieron allí como para aficionados como para los futbolistas que conocieron los años de gloria.

En The Kop se aplaude al portero y al equipo rival si gana con merecimiento, las banderas inglesas están prohibidas y nunca se insulta a la otra afición... salvo si es la del Manchester.

Miles de personas voceando, cantando, aplaudiendo al portero contrario cuando sale a calentar, aplaudiendo a su propio equipo a rabiar incluso cuando pierden, aplaudiendo al entrenador cada vez que sale a dar una instrucción... Denunciando la tragedia de 1989 en Hillsborough, donde murieron 96 hinchas reds, con un mural en el que 15.000 personas formaron las palabras the truth (la verdad) durante seis minutos. Fue espectacular. The Kop es la hinchada que cualquier club del mundo querría tener. Excepto uno. El propio Liverpool.

Problemas de identidad . "The Kop está en crisis. Ya no es lo que era". Lo dice todo el mundo. Animan como nadie, pero para ellos no es suficiente. Sí, es un concepto difícil de entender para aficiones más reposadas como, por ejemplo, la del Barça. Cualquiera se daría con un canto con los dientes con el repertorio de canciones, el himno, y con la educación de la mayoría de sus miembros.

Están totalmente prohibidos los cantos racistas, la burla a la afición contraria, los abucheos al propio equipo. "No te vayas antes del final del partido, sea el resultado que sea. Nosotros no somos espectadores, sino que participamos en el partido", dicen las tablas de la ley de The Kop, que advierten sobre un pecado mortal de terribles consecuencias: "Nunca compres The Sun". Fue el tabloide sensacionalista el que más criticó a la afición red de la catástrofe de Hillsborough.

No podemos olvidarnos de "The KiD" la nueva estrella del liverpool que con sus 30 goles en su primera temporada esta despertando pasiones. "Torre Torres (8)"

lunes, 28 de abril de 2008

Tutorial Nmap

Nota: esta herramienta puede ser utilizada para realizar auditorías de seguridad en una red, pero también puede ser utilizada para fines delictivos, ya que esta herramienta pone al descubierto, puertos abiertos en las computadoras de una red, así como también es posible conocer como se encuentra organizada, y de cuantas computadoras consta una red.

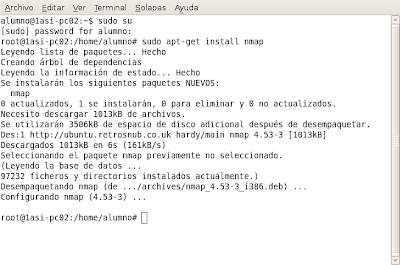

Este tutorial lo vamos a hacer en ubuntu 8.04 , para instalar el nmap puede hacerse de varias formas distintas, desde el sitio oficial, o bien desde el mismo terminal escribiendo, sudo apt-get install nmap.

También debemos instalar el paquete nmapfe con sudo apt-get install nmapfe.

Antes de empezar a trastear un poco con el nmap vamos a ver los principales modificadores:· sT se intenta hacer un barrido de puertos por TCP la ventaja de esta técnica es que no requiere usuarios privilegiados, opuesto a sS

· sU se intenta hacer un barrido de puertos por UDP, es útil cuando se intentan descubrir puertos de nivel superior que pueden estar detrás de un firewall, lenta pero permite hacer auditorías mas exactas.

· sA se usan mensajes de ACK para lograr que sistema responda y así dterminar si el puerto esta abierto algunos Firewall no filtran estos Mensajes y por ello puede ser efectivo en algunos casos.

· sX puede pasar algunos Firewall con malas configuraciones y detectar servicios prestándose dentro de la red

· sN puede pasar algunos Firewall con malas configuraciones y detectar servicios prestándose dentro de la red

· sF puede pasar algunos Firewall con malas configuraciones y detectar servicios prestándose dentro de la red

· sP este modificador ayuda a identificar que sistemas están arriba en la red (en funcionamiento) para luego poder hacer pruebas mas especificas, similar a Ping.

· sV intenta identificar los servicios por los puertos abiertos en el sistema esto permite evaluar cada servicio de forma individual para intentar ubicar vulnerabilidades en los mismos.

· sO con esta opción se identifica que protocolos de nivel superior a capa tres (Red o Network) responden en el sistema, de esta manera es mas fácil saber las características de la red o el sistema que se intenta evaluar.

Adicionalmente a las opciones de scan se pueden especificar opciones que permiten explotar mas aun la herramienta, dentro de las opciones que mas frecuentemente se usan están las de evitar el Ping o mostrar todos los resultados en pantalla al máximo detalle, veamos cuales son estas opciones:

· vv hacer la salida de la herramienta detallada en pantalla

· f habilita la fracmentacion de esta forma es mucho mas complejo para un un firewall u otro tipo de sistema lograr hacer el rastreo.

· oN redirige la salida a un archivo

· oX redirige la salida a un archivo XML

· –stylesheet con esta opción se usa una hoja de estilo que hace mas fácil la lectura de la salida en XML

· P0 indica que no se debe hacer ping a los sistemas objetivo antes de iniciar el análisis útil para evitar el bloque en algunos Firewall

· p se usa para especificar puertos de análisis o rango de puertos.

· T se usa para especificar la velocidad general del scan de esta forma se puede pasar inadvertido en algunos sistemas que detectan la velocidad de los paquetes entrantes.

Si queremos, conocer que tipo de sistema operativo, esta corriendo el host al

que le realizamos el escaneo, sólo basta agregar el parámetro -O a el comando

nmap. Nmap -O 172.26.103.27.

Si deseamos conocer que hosts se encuentran activos, fácilmente, lo podemos saber con nmap, con nmap -sP 172.26.0.0/17. con esto podemos ver los hosts activos en la red.

Para ver los equipos encendidos en la red introducimos, nmap -sP 172.26.103.0/24.

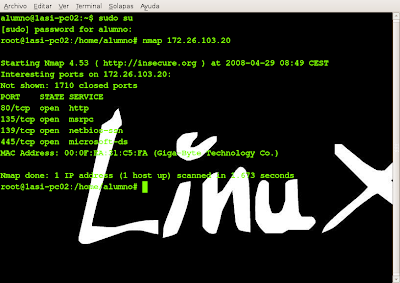

Ahora proponemos averiguar los puertos que utiliza el worms que esta en uno de los ordenadores de la red, para esto, introducimos el siguiente comando en el terminal. nmap -sU -p 1-20000 172.26.103.20.

En esta captura nos muestra como tiene abiertos los puertos 17010 y 17012 que son los puertos abiertos para el juego Worms.

Otro caso sería ver si un equipo en concreto está jugando al Worms, para ver el resultado. Veremos si el equipo con ip 172.26.103.20 esta jugando a los Worms, solo deberemos introducir lo siguiente en el terminal. nmap -sU -p 17010-17012 172.26.103.20.

Observamos que efectivamente los puertos que utiliza el juego worms están abiertos.

Otro uso para el nmap sería escanear los puertos del FTP, http o DNs que están abiertos en nuestra red.

Para ver los puertos del ftp abiertos en nuestra red se utiliza. nmap -p 21 172.26.103.0/24

Para ver los puertos abiertos de http(puerto 80), nmap -p 80 172.26.103.0/24.

Para ver los puertos abiertos de DNS(puerto 53), nmap -p 53 172.26.103.0/24.

Parte2 - Infiltración remota en el sistema

miércoles, 23 de abril de 2008

ToMa D CoNTaCTo^!

BLOG UTILIZADO PARA PUBLICAR PRACTICAS DEL MODULO DE INFORMATICA ;)